Ein Stresstest für Ihre Cyber Security Infrastruktur

Eine Hacker Angriff Simulation, auch bekannt als Red Teaming und häufig mit einem Penetration Test verwechselt, ist ein wahrer Stresstest für Ihre Cyber Security Infrastruktur. Im Gegensatz zu einem herkömmlichen Penetration Test wird bei einer Hacker Angriff Simulation sehr gezielt versucht, die Schwachstellen und Sicherheitslücken ihres Unternehmens im gesamten zu finden – Dazu greifen wir auch auf mittel wie Social Engineering, um in die Räumlichkeiten ihres Unternehmens einzudringen.

Eine geeignete Strategie finden

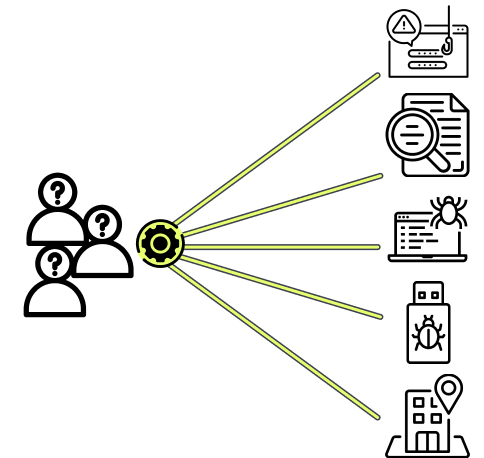

Durch OSINT versuchen wir sensible Informationen über Ihr Unternehmen herauszufinden und entscheiden uns für mögliche Strategien, um durch ihre Cyber Security durchzudringen.

Zur Auswahl stehen etwa das Platzieren von Key Loggern, Angriffe auf ihr WLAN-Netzwerk, das Übernehmen von unbeaufsichtigten Geräten, USB-Drop-Attacken, oder ein physisches Eindringen in Ihre Räumlichkeiten durch Social Engineering der Mitarbeiter.

Verbesserungen durch umfassende Berichte

Am Ende einer Hacker Angriff Simulation wird ein umfassender Bericht erstellt, mit welchem Ihr Unternehmen alle gefunden Sicherheitslücken schließen, und mögliche Verbesserungen integrieren kann. Die erfahrenen Cyber Security Experten bei TUFO sind geschult in der Nutzung von Social Engineering, um Zugriff in die Räumlichkeiten zu erhalten und besitzen eine Variation von Technischen Know-How, um mögliche Angriffsziele aufzudecken.

Hacker Angriff Simulation in 5 Schritten

1

Vorbereitung & Recherche

Zunächst widmen wir 2 bis 5 Tage der Recherche Ihrer Organisation, um Angriffsmöglichkeiten zu planen.

2

Präsentation der Szenarien

Wir präsentieren Ihnen 1 bis 3 Angriffs-szenarien, aus denen Sie auswählen, welche zum Einsatz kommen.

3

Durchführung der Simulation

Wir führen am vereinbarten Tag den Angriff durch und versuchen uns Zugriff auf Ihre Systeme zu verschaffen.

4

Ergebnisse & Bericht

Neben einer Präsentation der Ergebnisse erhalten Sie einen Bericht inkl. Empfehlungen wie Sie Ihre Schwachstellen beheben können.

5

Behebung der Schwachstellen

Nun sind Sie an der Reihe, Ihre Security zu optimieren. Auch in dieser Phase stehen wir mit unserer Expertise zur Seite, wenn gewünscht.